Kuna tänapäeval rünnatakse pigem kasutajat kui välist tulemüüri, siis on digitaalsest identiteedist saanud kriitiline vara, mida tuleb igati kaitsta. Datafoxi pilveteenuste arhitekt Mihhail Shumenkov selgitab, kuidas Azure Active Directory küberturbe töövahenditega digiidentiteedi turvalisust tõsta ning nutikat autentimist ja monitooringut rakendada.

Azure Active Directory (Azure AD) on Microsofti multi-tenant teenus, mis tagab pilveteenuste identiteedi- ja ligipääsuhalduse ärikriitilisel tasemel. Azure AD enda teenustase (SLA) on 99,99% ning see luuakse automaatselt igale uuele Microsofti pilveteenuste kasutajale.

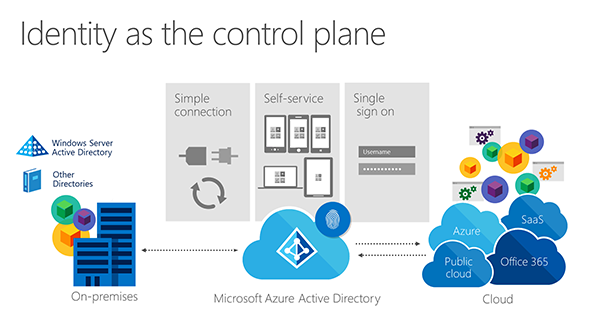

Azure AD kaudu saab hallata ligipääse nii pilvekeskkondadele kui ka maapealsetes füüsilistes serverites töös hoitavatele teenustele. Tänu ühekordse sisselogimise (single sign on) toele saab Azure AD abil autentida ka iseteeninduse ja kõigi teiste ettevõttes kasutusel olevate veebipõhistele rakenduste kasutajaid. Näiteks saab Azure’i kaudu keskselt korraldada Adobe’i, AWS, Boxi, Cicsco rakenduste, Docusigni, Google Cloudi, Dropboxi jne autentimist ilma, et oleks iga keskkonna puhul vaja eraldi kasutada nende enda ligipääsusüsteemi. Veelgi enam, võime ka omaloodud majasisesesse rakendusse sisselogimiseks kasutada Azure AD-d.

Azure AD kaudu saab hallata ligipääse nii pilvekeskkondadele kui ka maapealsetes füüsilistes serverites töös hoitavatele teenustele. Tänu ühekordse sisselogimise (single sign on) toele saab Azure AD abil autentida ka iseteeninduse ja kõigi teiste ettevõttes kasutusel olevate veebipõhistele rakenduste kasutajaid. Näiteks saab Azure’i kaudu keskselt korraldada Adobe’i, AWS, Boxi, Cicsco rakenduste, Docusigni, Google Cloudi, Dropboxi jne autentimist ilma, et oleks iga keskkonna puhul vaja eraldi kasutada nende enda ligipääsusüsteemi. Veelgi enam, võime ka omaloodud majasisesesse rakendusse sisselogimiseks kasutada Azure AD-d.

Azure AD pakub nelja autentimismehhanismi:

1. Cloud only, kus kõik teenused ongi ainult pilves. See on kõige turvalisem viis pilveteenuste kasutajate haldamiseks, kuna pilvekeskkondades pole parooliräsi (password hash).

2. Parooli räsi sünkroniseerimine maapealses Active Diretory’s olevate paroolidega. See tagab, et teenuste pilve- ja on–premises versioonides on kasutusel samad salasõnad, mis pakub lõppkasutajatele lisamugavust.

3. Pass-through autentitication, kus paroolide kehtivust kontrollitakse maapealsest Active Directory’st, ent paroolide räsi ei sünkroniseerita pilvekeskkonda. Selle meetodi puhul tuleb silmas pidada, et kui kontorist kaob internetiühendus, ei saa kasutajad ka pilveteenustesse sisse logida isegi siis, kui nad ise viibivad kontorist väljas.

4. Active Directory Federation Services (ADFS), kus autoriseerimine käib kohalikus Active Directory’s. See on täielikult ettevõtte enda hallatav, ent süsteemi kõik olulised komponendid peavad olema dubleeritud, näiteks ADFS proxy See on keeruline mehhanism nii seadistamiseks kui ka igapäevaselt töös hoidmiseks ning seetõttu seda eriti Eestis ei kasutata.

Kui on soov kontosid ja paroole maapealsest serverist pilve sünkroniseerida, siis tuleb paigaldada Azure AD Connect rakendus. Selle viimane versioon on oluliselt turvalisem varasemast, kuid lisaks kasutab see Windows Server 2016+, TLS v1.2 ja SQL Server Expressi vähemalt 2019. aasta versiooni. Kaasa tuleb ka Azure AD Health Agent, mis kogub kokku logifailid ning saadab need pilve. See võimaldab mugavalt teha analüüsi ja jälgida Azure AD teenuste toimimist, näiteks kas autentimisprotsessis on veateateid, kas sünkroniseerimine toimib jne. Azure AD Connect versioon toetab ka maapealse Active Directory teenuskonto loomist, mida saab kasutada üksnes konkreetse kliendi jaoks. See on oluliselt turvalisem kui eraldi konto loomine teenuse haldamiseks.

Vaikimisi turvaseadistused ja logid

Kõigil alates 2019. aastast loodud Azure AD kontodel on vaikimisi mitmed turvaseadistused juba sisse lülitatud. Aktiveeritud on mitmeastmeline autentimine (MFA), kusjuures administraatoritelt küsitakse seda iga kord sisselogimisel, tavakasutajatel aga siis, kui süsteem ei pea sisselogimist turvaliseks. Samuti küsitakse MFAd siis, kui tavakasutaja üritab pääseda piiratud kasutusega aladele, näiteks Azure’i portaali. Blokeeritud on iganenud turvalisusega protokollid nagu POP3 ja teised.

Väga oluline on aeg-ajalt Azure AD logisid kontrollida. Neid hoitakse vaikimisi 7 päeva. Kui on soov neid kauem säilitada, tuleb logid salvestada Azure’i varunduskontole või mujale. Autentimislogidest näeb iga kasutaja lõikes, mis rakendusi ta tahtis kasutada, mis IP-aadressilt tuli, miks sisselogimine ebaõnnestus ning ka muud detailsemat infot, näiteks kas autentimine oli MFA-ga. Auditilogid näitavad, kes, mis kell ja mida üritas teha, näiteks muuta turbepoliitikat vms. Provisioning logs näitab teisi rakendusi, mille autentimine käib Azure AD kaudu. Raportite moodul annab aga ülevaate, kui palju Azure AD kaudu eri rakendusi kasutatakse ning kas mõnel neist on sisselogimisega probleeme.

Tingimuslik ligipääs

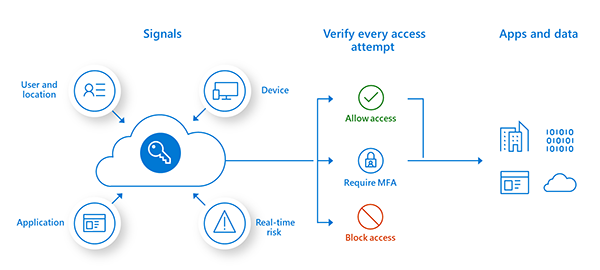

Täiendava turvalisuse tagamiseks on Azure AD-l mitmeid lisavõimalusi, mida nimetatakse tingimuslikuks ligipääsuks (conditional access). Võimalik on kõigilt kasutajatelt sisselogimisel alati küsida MFAd, kuna see hoiab ära 99,9% identiteediründeid. Saab rakendada Zero Trust kontseptsiooni, kus vaikimisi ei usaldata kedagi ning kontrollitakse alati. Zero Trusti korral ei ole turvaperimeeter enam ettevõtte sees, vaid perimeetriks ongi kasutaja identiteet.

Lisaks saab määrata kõrgendatud riskiga kasutajad, kelle puhul rakendatakse lisameetmeid. Näiteks kui raamatupidaja püüab raamatupidamisprogrammi Kagu-Aasiast sisse logida, kuigi ta tegi seda just 10 minutit varem Eestist, siis pole asi õige ning kohe rakendatakse MFAd või nõutakse paroolivahetust. See moodul genereerib ka põhjalikud raportid, mille põhjal saab kavandada meetmeid olukorra parandamiseks, näiteks teha kasutajatele turvateadlikkuse koolitusi. Turbepoliitikate loomisel võib minna väga detailseks, määrates eraldi nõuded Androidi telefonide või mõne konkreetse arvutimudeli jaoks, keelata brauseri kaudu ligipääs meilidele ja nõuda alati Outlooki kasutamist vms. Et turbepoliitikaid oleks ise lihtsam luua, on Azure ADs olemas ka erinevad näidismallid.

Tingimusliku ligipääsu korral toimetab Azure AD üleloleva skeemi järgi. Kõigepealt kogutakse signaale ligipääsu taotleja kohta: kes ta on, mis kasutajagrupist, mis on tema IP-aadressi asukoht, kas tema seade on domeeniga liidetud, mis rakendusele ligipääsu soovitakse ning milline on kõige selle kalkuleeritud risk. Selle signaali alusel saab otsustada ligipääsu andmise, aga võib küsida lisaks MFAd, anda juurdepääsu ainult domeeni liidetud seadmele või lubada mõneks tegevuseks üksnes konkreetset rakendust. Näiteks võib määrata, et e-posti saab lugeda vaid Outlooki ja Thunderbirdiga, kõik teised meiliprogrammid on keelatud. Samuti saab valida, kas ligipääsu saamiseks peavad üheaegselt olema täidetud kõik need tingimused või ainult üks neist (AND/OR statements).

Sessiooni kontroll ja privilegeeritud juurdepääs

Azure AD lubab ka meetmeid sessiooni kontrollimiseks. Näiteks võib keelata failide allalaadimise, kopeerimise ja edasisaatmise SharePointist, kui kasutaja asub väljapool kontorit, samuti lisada failile vesimärgi ning rakendada SharePointi, Outlooki ja teiste Microsofti rakenduste enda turvameetmeid. Saab lühendada vaikimisi 90-päevast sisselogituna jäämise aega või nõuda alati autentimist avaliku arvuti või võrgu kasutamise korral. On võimalik hallatada ka brauseri küpsiseid, keelates parooli salvestamise või „mäleta mind“ valiku.

Azure AD-ga on mugav anda ka ajutine õigus või ligipääs mõnele IT-ressursile. See võib kehtida tööpäeviti või kõigest paar tundi mõne töö tegemiseks. Selle õiguse andmine ei pea tingimata käima läbi IT-osakonna, vaid sooviavalduse saab aktsepteerida ka töötaja otsene juht. Hiljem saab Azure’i portaalist vaadata, kuhu inimene nende lisaõigustega ligi pääses, mida ta konkreetselt tegi ja muutis.

Paroolide valimise kontroll ja paroolita sisselogimine

Azure AD-le on sisse ehitatud ka paroolide valimise kontroll, mida saab rakendada nii pilveteenustes kui ka maapealsetes füüsilistes serverites asuvatele kontodele. Azure’s on üldine keelatud paroolide nimekiri, et selliseid kombinatsioone nagu „password123“ ja „hello“ ei oleks võimalik salasõnaks valida. Saab ka ise luua keelatud paroolide nimistu, lisades sinna näiteks eestikeelse „salasõna“. Seejuures on süsteem intelligentne: kui „hello“ ja „salajane123“ on keelatud paroolide hulgas, siis ei saa salasõnaks valida ka „h3llo“ ja „salajane1234“. Suurema paroolilekke korral lisatakse lekkinud salasõnad automaatselt ka keelatud paroolide nimekirja.

Samas on ka kõige tugevam parool alati risk – see võidakse varastada, see võib lekkida, see võidakse tahtlikult edasi anda. Seepärast võimaldab Azure AD nüüd uudisena ka paroolita autentimist, kuid selleks on vaja kasutusele võtta lisarakendusi. Windows Hello for Business võimaldab kasutajaid autentida sõrmejälje, näotuvastuse või PIN-koodiga, Microsoft Authenticator App tuvastab inimese süsteemis registreeritud kasutaja telefoni kaudu ning FIDO2 pulga kujul oleva turvavõtmega.

Mihhail Shumenkov

pilveteenuste arhitekt

See e-posti aadress on spämmirobotite eest kaitstud. Selle nägemiseks peab su veebilehitsejas olema JavaSkript sisse lülitatud.

Loe lisaks:

Igaühe infosõda: vaadake kriitilise pilguga üle oma avalik infovoog

SharePoint aitab automatiseerida puhkuste ajakava koostamise